flash可以做网站互联网营销有哪些方式

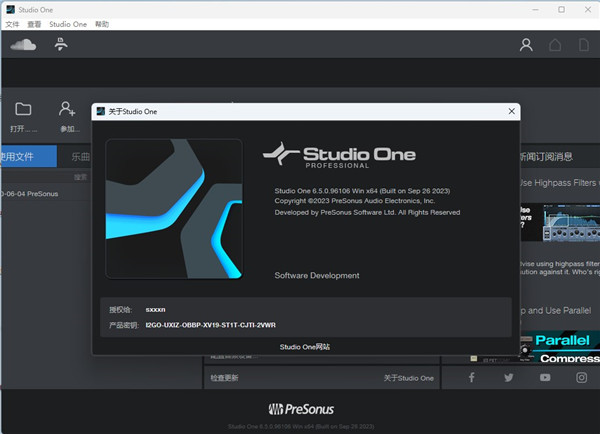

Studio One 6.5是由PreSonus公司打造一款功能强大的数字音乐创作软件,不仅为用户们提供了制作、混合、掌握和执行所有操作,还提供了简洁直观的主界面,因此使用起来也是十分的简单,就算是初学者也可以快速的上手使用起来,十分友好。总之无论你是第一次接触数字音乐工作站,还是第一次尝试制作属于自己的音乐,在这里都可以很好的满足你的使用。

Studio One 6是建立在快速的工作流程、优秀的音质和最佳的稳定性上的一款音乐创作制作软件,新版本在许多方面有较大的升级,拥有独特的 Pipeline XT 插件。其中包括实现了编曲轨道的自由拖放,让操作变得更简单;新增加了歌曲页面的便签本功能,能让用户很容易的实现重混音和重新安排歌曲,并保持原始作品的完好无损。无论是用来播放伴奏、控制虚拟乐器还是把插件作为虚拟效果器机架来运行,即使是同时执行这几项任务也能轻松搞定。

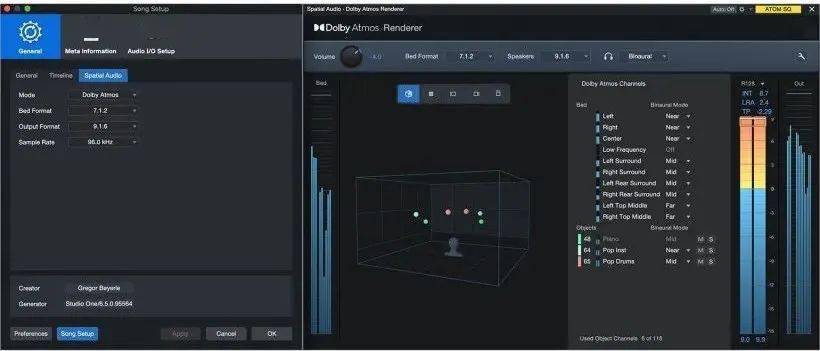

Studio One 6.5 具有最先进的沉浸式混音和集成的空间音频制作工作流程。还有新的插件,改进的乐谱功能和对 DAWproject 的支持。

PreSonus 的“.5”更新通常都有比较大的变化,这次也不例外。Studio One 6.5 增加了一种全新的工作方式,完全集成了对 Dolby Atmos(杜比全景声)沉浸式音频的支持。这让 Studio One 终于跟上了 Tools Ultimate、Cubase、Nuendo 和 Logic Pro X 的步伐。

Dolby Atmos(杜比全景声)支持

Studio One 6.5 有着支持空间音频的工作流程,支持最高 9.1.6 声道和 96 kHz。带有更新的空间音频插件、原生监听以及生成 Atmos 导出所需的一切功能。一切都内置在软件里面,无需额外的费用。

PreSonus Studio One 6.5 Atmos Renderer(Atmos 渲染器)

新插件

插件 OpenAir2(OpenAir-“squared”)带有一个全新的真正 7.1.4 脉冲响应库。新的 Multi-Tap Surround Delay(多延迟点环绕声延迟)插件通过单独的环绕声声像为你提供 8 个延迟点。

PreSonus Studio One 6.5 OpenAir 混响

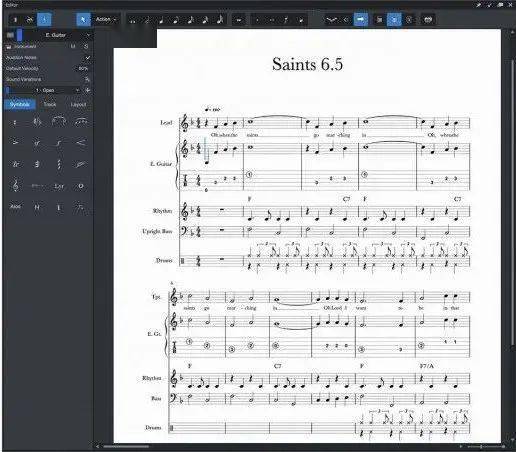

乐谱功能更新

乐谱和记谱引擎进行了一些更新。TAB 谱、功能谱和鼓谱都经过优化和简化。它们更好地与和弦轨联系起来,并添加了许多富有表现力的标记。

项目页面上的 ARA 支持

项目页面是 Studio One 的一部分,你可以在其中进行母带制作,现在支持 ARA 了。PreSonus 将主要的编曲/会话/歌曲创作部分称为“Song Page(歌曲页面)”。无论如何,像 Melodyne,Spectrum Layers 和 VocAlign 这样的 ARA 插件现在可以在项目页面的轨道上运行了,因此你可以将它们用作母带制作阶段。

开源新格式 DAWproject 支持

PreSonus 一直在与 Bitwig 合作开发一种新的交换格式,用于在 DAW 之间交换项目。它是开源的,包含所有关键的 MIDI 和音频数据、自动化、混音、插件、参数等。它使您能够将项目导出为 DAWproject 格式,并在另一个兼容的 DAW 中打开它。

DAWproject

DAWproject 是 Bitwig 领导的最新计划,目标是连接整个音乐技术行业,为音乐家提供更多自由的选择。这是继 2022 年推出 CLAP 插件之后的新举措(CLAP 是去年与 u-he 合作推出的免费开放插件标准)。

Bitwig 联合创始人兼 DAWproject 首席开发人员 Claes Johanson 说:

“每个 DAW 都是有差异的,这是我们行业的优势。这项新技术现在可以让用户在程序之间完成工作比以往任何时候都容易 —— 这也是明智的做法。”

PreSonus Software 总经理 Arnd Kaiser 表示:

“我们对 Studio One 的愿景一直是消除工作流程的障碍,使用户能够进行协作。通过 DAWproject,我们很高兴推出一种新的开放格式,允许不同 DAW 的用户首次无缝协作。我们很自豪能与 Bitwig 合作推出这种开创性的新格式。”

音乐制作人通常使用多个数字音频工作站 (DAW)。有些人通过新功能和技术寻求灵感,而另一些人则在其生产和/或表演过程的不同阶段使用不同的程序。比较麻烦的是,没有可以在 DAW 之间共享项目的交换格式,这迫使用户需要导出并重新导入音频 stems。

DAWproject 是一种开放且免费的文件格式,可以更轻松地从一个 DAW 移动到另一个 DAW,使制作人为特定任务选择他们最喜欢的 DAW。移动项目、转换格式以及导出或导入的过程不再复杂和耗时 —— DAWproject 文件可以与 DAW 无关的格式包含所有项目的最重要的信息。

Linux 版 Studio One

Studio One 首次支持 Linux 操作系统。需要 Ubuntu 23.04,并且目前 Studio One 6 的所有用户都可以使用公开测试版。

软件特色

1、3个创意路径,一个目标

Studio One从始至终都是您的创意伴侣。“起始页”提供了启动创作过程所需的内容 - 打开项目,设置参数以及检查更新和提示。从那里开始,歌曲页面就是用一整套虚拟乐器,效果和突破性的排列工具来录制,整理,编辑和混合你的音乐。然后,在项目页面中组合和掌握您的音乐。更好的是,项目和歌曲页面是相互关联的,所以如果您只需要对主页或词干进行一点改动,请切换到乐曲页面,调整并自动混合到项目中。当您从最初的创作灵感转变为完成的,掌握的制作时,没有任何其他计划能够实现这种轻松过渡的目标。

2、以点击速度排列

在安排时忘记繁重的换位,切割,粘贴和移动。随着Scratchpads测试安排,一个Arranger轨道使移动部分的歌曲像移动部件一样简单,开创性的Harmonic Editing - 最灵活的和弦轨道实现 - 没有其他程序可以轻松安排和创作Studio一个4送达。

3、另一个Studio One第一个:Harmonic Editing

Studio One 5的Chord Track不仅仅是一个简单的和弦音轨,也是一个作曲家的梦想成真。创建,试听和改变和弦进行,尝试和弦替换,用简单的和弦代替丰富的和弦,甚至让旧的部分遵循你提出的新的,更好的和弦结构,这要归功于Harmonic Editing提供的灵感。这一突破与乐器甚至草拟音轨配合使用,凸显了Studio One致力于简化歌曲创作和音乐创作过程的承诺。

4、跨越模拟/数字鸿沟

Studio One现在具有经过改进的硬件音频设备控制器,用于软件控制PreSonus接口的增益和极性控制。如果您的界面没有这些控件,无论如何都可以获得每个输入的软件增益和极性控制!结合这两种技术轻轻驱动硬件前置放大器,而无需向磁盘提供超热信号

此外,Studio One Professional独特的Pipeline XT插件可让您使用您心爱的精品,复古和经典模拟信号处理器,轻松拥有软件插件。延迟补偿是自动的,因此您可以轻松地混合和匹配您的插件和硬件。将RE-501除尘并开始工作!

5、MIDI和超越 MIDI

Studio One适用于您熟悉和喜爱的所有标准MIDI设备,从控制器到音调模块。但是一旦MIDI数据到达Studio One,它就会转换为高分辨率的32位内部格式。这意味着在Studio One环境中工作时,仪器上没有拉链噪音,控制器更换更平稳,弯道更加弯曲,更加详细的自动化以及其他优势。如果您需要驱动外部MIDI设备,那么您也可以使用它 - 如果它需要返回到外部世界,Studio One会将其高分辨率格式转换回标准MIDI数据。

Studio One还拥有一套强大的创意音符编辑工具,如Randomize,Apply Scale,Mirror Notes等等......以及Quantize和Humanize等实用选项。所有这些都可以分配给键盘快捷键并包含在宏中。MIDI编辑从未如此好过。

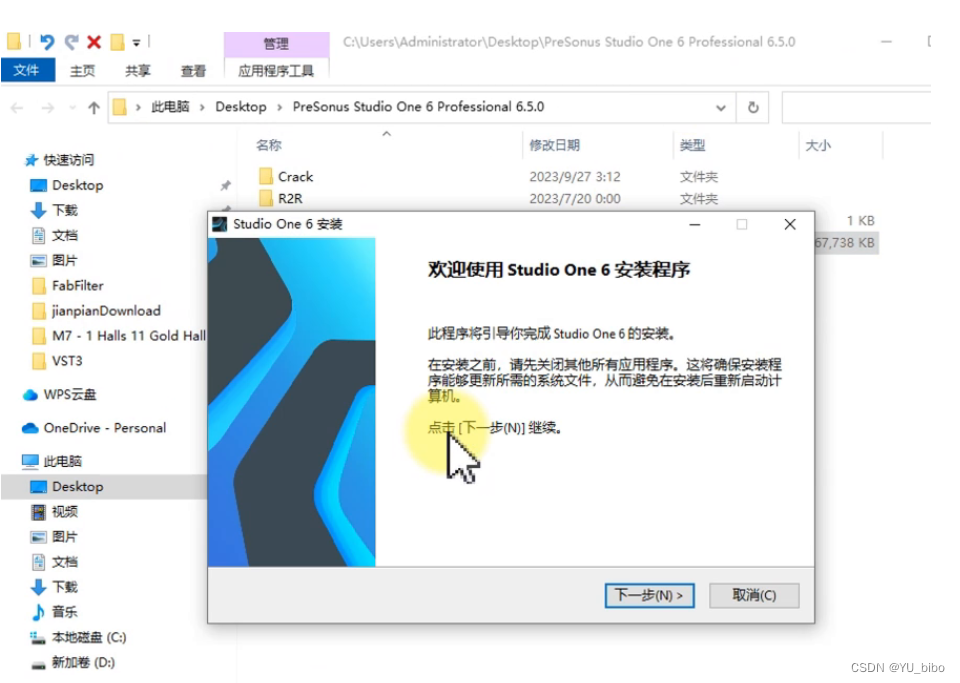

今天来给大家出一期Studio one 6.5的安装图文教程。首先得到安装包,把它解压出来,解压到当前文件夹,解压到这个,然后会出来一个这样的文件夹,打开,里边有几个文件。

首先第一个是安装包,要安装这一个,鼠标双击安装。下一步这个完全默认安装就可以。

Studio One-6.5破解版链接: https://pan.baidu.com/s/1c2Hx7QBE8XTWmIxhYG34fw提取码: vayg

Studio One-6.5 下载地址:https://souurl.cn/fMjY4Q

然后这个时候跟大家说一下就是Studio one 的这个6.5最低的版本儿限制是windows 4的201,在这个地方开始。

点击设置,找到系统看一下线下滑关,这个位置会显示的我这是21H2,所以说是可以用的。如果你的是什么1999、19800等等的一些windows 10以下的版本是不能用的。

安装好了之后看一下这边有一个crctr添加,把这个16w复制出来,复制。然后去哪里找到它?找到桌面上出现了st one 6的一个图标,右键有一个打开文件锁在位置找到它,然后把它替换一下,右键粘贴替换当前目标好替换。

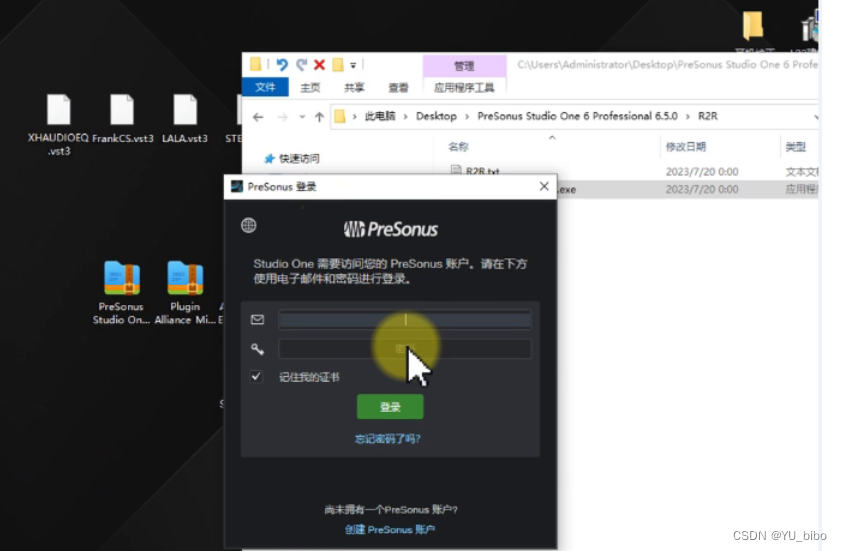

替换完了之后就要再找到这个文件夹返回一下,然后找到tor的这一个注机,然后打开st two one 6,等待。

等待然后提示登录这个账号是不需要登录的,然后点击叉掉它,下面有一个未连接到网络在线激活,我离线激活,然后把这个码给它复制复制,然后打开注机,把这个码给它填到里边来。

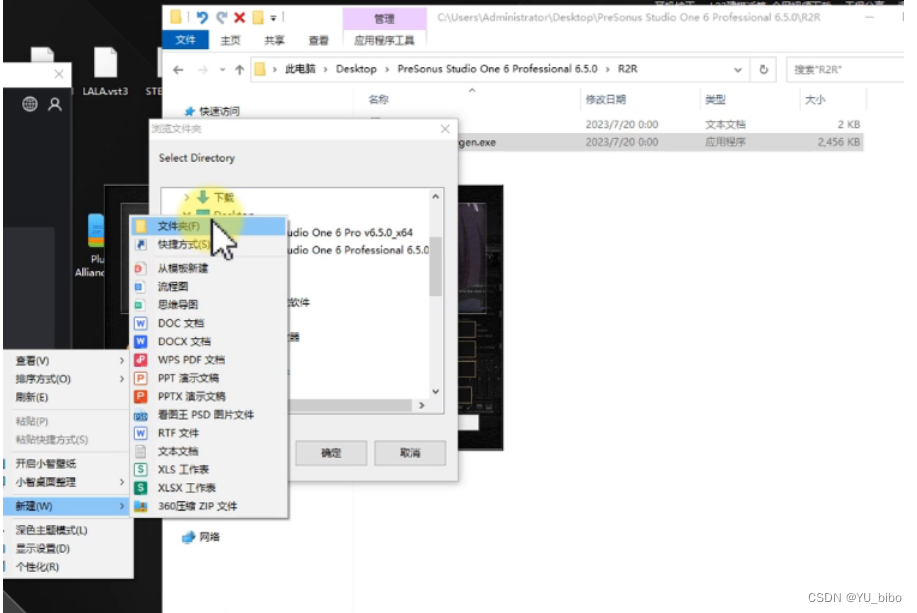

点击左下角这一个 gn的这一个给它生成,生成完了之后找到桌面,找到桌面这个 desktop这个就桌面。然后在桌面上一定要新建一个文件夹,我这边新建一个文件夹,等一下你就知道为什么要新建文件架了。

Studio One 6.5 激活入口:https://souurl.cn/bTdOEw

优惠码:LMSTDIOON(能减50元)

然后找到新建文件夹,这边是没有检测到重新生成一下,然后桌面找到新建文件夹ok,确定等待,三,二,一是成功了。看一下这里边有什么,这台机可以推掉了,在里面生成无数个文件。

这是为什么让大家一定要新年有关年假的,要不然太多了把桌面弄得乱七八糟,选择选择许可文件,找到桌面,找到新界文件夹拉到最下边。找到studio one 6的下载,谢谢。Studio one已经激活,可在本机上运行确定,打开成功。这样就激活完成了。

Studio One使用教程

首先,音频剪辑常用的工具都位于界面上方的工具栏中,十分方便大家查找。

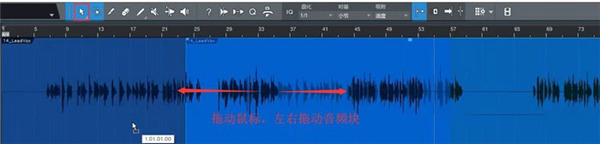

一、鼠标工具

点击Studio One工具栏左侧的箭头按钮,标志变为蓝色,表示选中了鼠标工具。点击任意音频块,左右拖动鼠标,即可左右拖动音频块或者MIDI块。

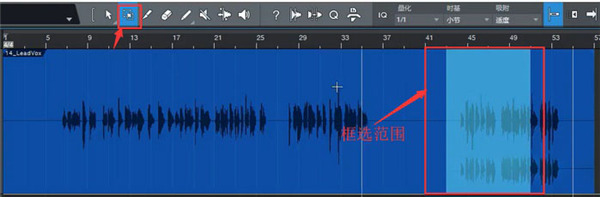

二、框选工具

点击框选按钮,按钮变成蓝色表示选中框选工具,此时拖动鼠标音频不会挪动。

在音频块中,在任意位置点击鼠标左键,可以看到播放线定位在此处。鼠标左键点击播放线,横向拖动鼠标,可以看到经过的区域变成浅蓝色。松开鼠标,浅蓝色音频块即为框选的音频。

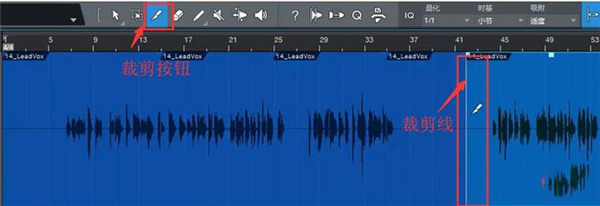

三、裁剪工具

裁剪工具位于Studio One工具栏左数第三个位置。点击按钮选中裁剪工具,此时鼠标的作用相当于剪刀。

在音频块内任意位置,点击鼠标左键,即可将音频块分为两个音频块,这两个音频块可以独立操作。更多关于音频块的内容,请参考:Studio One教程之消除无声音频块。

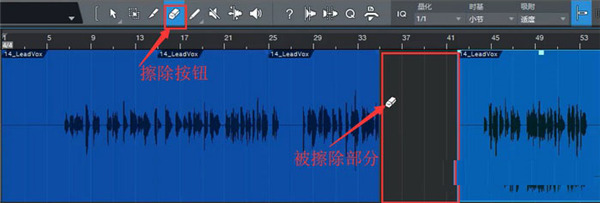

四、擦除工具

点击按钮,选中擦除工具,此时鼠标就相当于一个橡皮擦。

操作方式和上述框选操作一样,只是这里鼠标选中的区域都会被擦除。

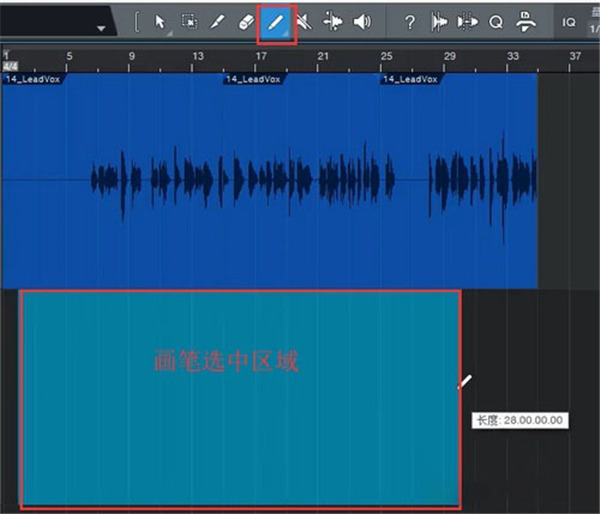

五、画笔工具

点击按钮选中画笔工具,此时鼠标就是一支画笔,鼠标选中的区域就是你的“画布”。

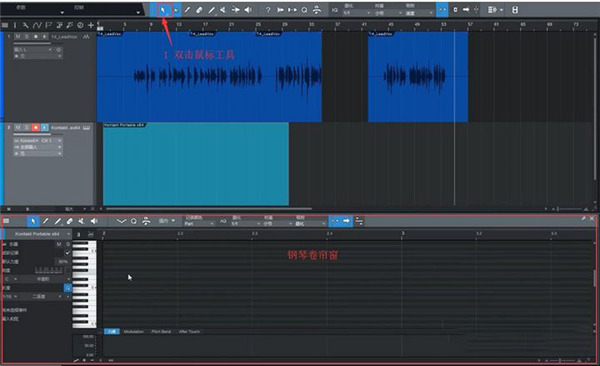

比方说你加载了一个音源,并想要打开钢琴卷帘窗进行编写。

首先,你需要选中画笔工具,然后在音源上方画一个框。

其次,选中鼠标工具,并双击,即可打开钢琴卷帘窗。

点击钢琴卷帘窗中的画笔工具,拖动鼠标,画出MIDI音符。

Studio One 6.5是一个功能完整的工作站,易用性是其设计的核心,由于其拖放式的工作流程使得在简化体积的同时又不妨碍创造力。不止于专业的音乐制作和编辑,Studio One也是一个直播表演工具,可以方便的将虚拟乐器、背景音轨和插件效果添加到现场表演中,这也是国内直播用户使用Studio One基数比较大也称其为直播机架。目前最新版是StudioOne6 .5。